Ausnahmen der starken Kundenauthentifizierung (SCA) nutzen

8. September 2020 | By Carsten Muerl

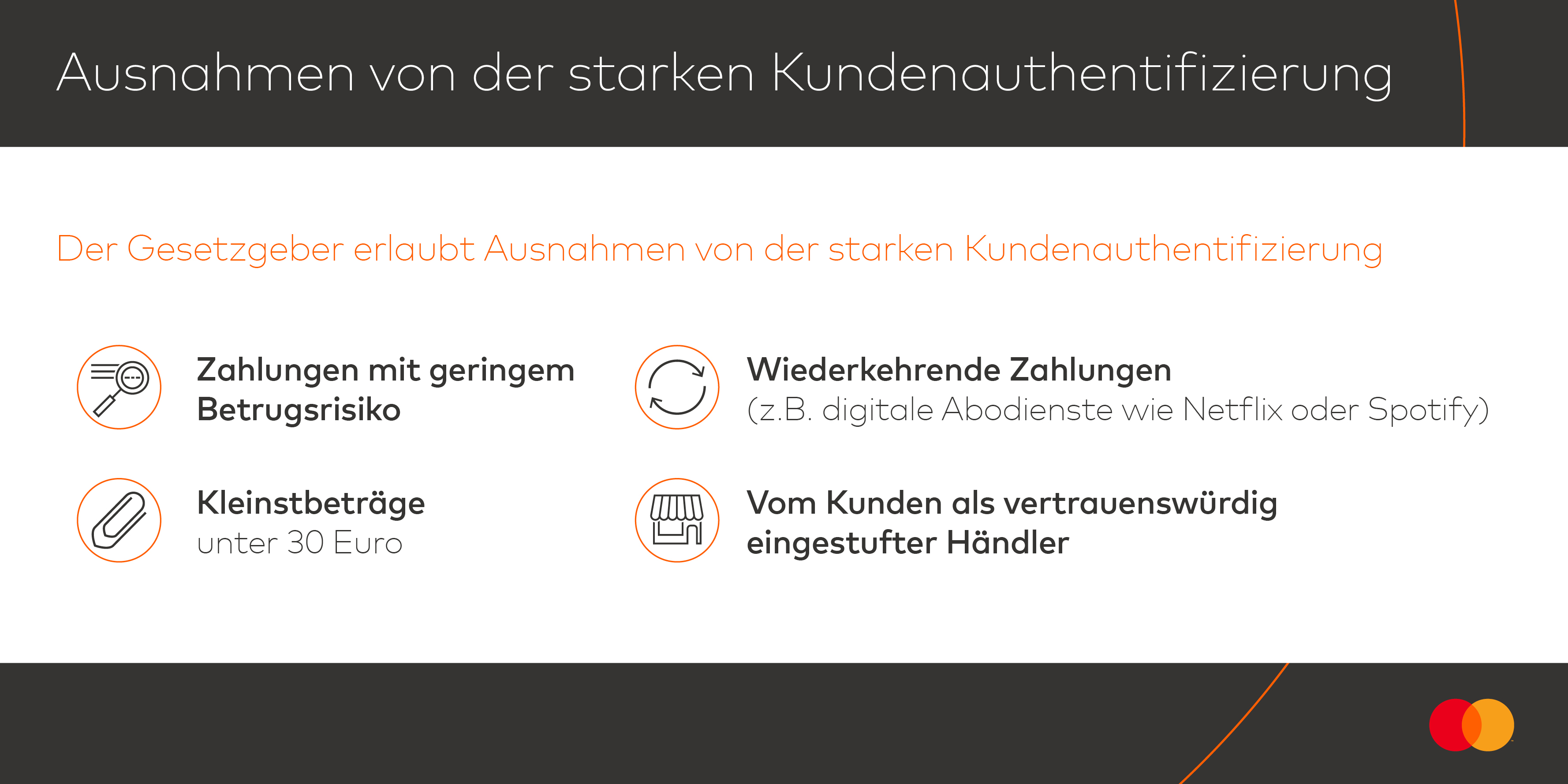

Ab dem 1. Januar 2021 verlangt die EU-Zahlungsdiensterichtlinie PSD2 eine starke Authentifizierung für Online-Kartenzahlungen, bei der zwei von drei Sicherheitsfaktoren erfüllt sein müssen: Wissen (z.B. Passwort, PIN), Besitz (z.B. Mobiltelefon) und Inhärenz (z.B Fingerabdruck, Face ID). Doch es gibt gesetzlich festgeschriebene Ausnahmen und Ausgrenzungen von dieser Regel. Diese Ausnahmen bieten die Chance, kartenbasierte Zahlungsmethoden weiterhin attraktiv und die Zahl der Kaufabbrüche niedrig zu halten.

Die Händlerbank fordert eine Ausnahme während der Zahlungsabwicklung an. Der Kartenherausgeber erhält diese Anfrage und prüft das Risiko der Transaktion bzw. ob sie der Risikoeinschätzung der Händlerbank vertraut und entscheidet dann, ob die starke Kundenauthentifizierung erforderlich ist.

Die wichtigsten Ausnahmen der starken Kundenauthentifizierung

Zahlungen mit niedrigem Wert

Bei Online-Zahlungstransaktionen unter 30 Euro wird keine Zwei-Faktor-Authentifizierung vom Regulator verlangt. Das kartenherausgebende Finanzinstitut behält jedoch die Anzahl der Transaktionen und den kumulierten Einkaufswert im Blick. Erst wenn der Gesamtbetrag der Zahlungen ohne Zwei-Faktor-Authentifizierung auf der Karte 150 Euro übersteigt, wird die starke Authentifizierung benötigt. Alternativ kann das kartenherausgebende Institut entscheiden, bei jeder sechsten Transaktion eine Zwei-Faktor-Authentifizierung anzufordern.

Zahlungen mit geringem Risiko

Transaktionen mit geringem Risiko sind ebenfalls von einer starken Kundenauthentifizierung ausgenommen. Die Einstufung einer Zahlung als risikoarm erfolgt anhand der durchschnittlichen Betrugsraten des Kartenherausgebers und des Acquirers, der die Transaktion abwickelt. Hierbei wird ein Verzicht auf die starke Kundenauthentifizierung zwischen 30 und 500 Euro möglich, sofern die gesetzlich definierten Betrugsquoten nicht überschritten werden. Möchte der Händler von der Transaktionsrisiko-Analyse Gebrauch machen, legt der Acquirer gemeinsam mit dem Payment Service Provider fest, welche Zahlungsarten entsprechend in dem Sicherheitsprotokoll markiert werden dürfen, um die Betrugsraten möglichst niedrig zu halten.

Abos oder wiederkehrende Zahlungen

Auch Abonnements oder wiederkehrende Transaktionen mit einem festen Betrag sind ab der zweiten Transaktion ausgenommen. Nur die erste Transaktion erfordert eine starke Kundenauthentifizierung. Auch wiederkehrende Zahlungen mit unterschiedlichen Beträgen und Zahlungen bei denen der Karteninhaber bei der Auslösung der Zahlung nicht anwesend ist (zum Beispiel vom Händler ausgelöste Abonnement-Zahlungen) sind von der Zwei-Faktor-Authentifikation ausgenommen.

Vom Kunden als vertrauenswürdig eingestufte Händler (Whitelisting)

Kunden können häufig von ihnen frequentierte Händler auf eine sogenannte Whitelist, also eine Positivliste von vertrauenswürdigen Zahlungsempfängern, setzen, die von ihrer Bank oder Sparkasse geführt wird. Whitelist-Händler sind von der starken Kundenauthentifizierung regulatorisch ausgenommen. Online-Händler sollten sich daher noch stärker um loyale Kunden bemühen und es diesen so einfach wie möglich machen, sie auf eine Whitelist zu setzen. Mit Hilfe des EMV 3D-Secure Protokolls können Händler überprüfen, welche Kartenherausgeber Whitelisting anbieten. Ab Spezifikation 2.2 des Sicherheitsprotokolls erhält der Händler auch eine Information, sobald ihn ein Karteninhaber auf die Positivliste setzt.

Sichere Unternehmenszahlungen (Secure Corporate Payment)

Die Ausnahmen gelten ebenfalls für B2B-Transaktionen, wenn zum Beispiel zentralisierte Firmenkonten belastet werden oder eine Firmenkarte verwendet wird, die nicht nur von einer Person genutzt wird. Hiervon sind auch Lodges-Karten sowie virtuelle Karten betroffen. Oftmals werden diese Zahlungen in der Reisebranche getätigt.

Risiko-Einschätzung durch die Händlerbank (Transaction Risk Analysis)

Händler mit geringen Betrugsraten können eigene Ausnahmeregelungen mit individuellen Risikoindikatoren aktivieren – zum Beispiel, wenn der Kunde bekannt ist und schon Ware an ihn geliefert wurde. In diesen Fällen müssen Händler allerdings das Haftungsrisiko übernehmen.

Mit dem neuen Sicherheitsprotokoll können Händler und Banken mehr sicherheitsrelevante Daten zur Authentifizierung austauschen und somit bessere Risikoentscheidungen treffen, was zu deutlich höheren Genehmigungsquoten bei Online-Händlern führt. Um dies zu erreichen, müssen Händler in ihren Systemen sicherstellen, dass die notwendige Datenbasis für eine optimale risikobasierte Authentifikationsanalyse über den Payment Service Provider an den Kartenherausgeber übermittelt wird. Nur wenn die Banken die erweiterten Daten erhalten, können sie eine realistische Risikobewertung vornehmen und entscheiden, ob sie die Ausnahmen der technischen Regulierungsstandards (RTS) zulassen.

Sonstige Ausnahmen

Danebeben gibt es noch Zahlungen, welche von der starken Kundenauthentifizierung gänzlich ausgenommen sind. Dies sind Zahlungen, welche vom Händler ausgelöst (Merchant Initiated Payments) oder über das Telefon bzw. schriftlich per Email durchgeführt (Mail oder Telephone Order) werden. Auch Zahlungen mit anonymen Prepaid-Karten sowie „One leg out“-Transaktionen, bei denen sich entweder der Kartenherausgeber oder die Händlerbank außerhalb des Europäischen Wirtschaftsraums (EWR) befindet, gehören dazu.

Rechtzeitig mit dem neuen EMV 3D-Secure Verfahren auf Änderungen einstellen

Zusammen mit den Mastercard Erweiterungen (Message Extensions) unterstützt das neue 3D-Secure Protokoll Händler, die diversen Ausnahmeregelungen schnell und einfach in der Authentifikationsanfrage der Zahlung zu markieren und so eine gesetzeskonforme Zahlungsfreigabe des Kartenherausgebers ohne Zwei-Faktor-Authentifizierung zu erhalten. Daher sollten Online-Händler gemeinsam mit ihren Payment Service Providern und ihren Acquirern schnellstmöglich die entsprechenden Systeme und Bezahlschnittstellen anpassen und überprüfen, welche Ausnahmeregelungen für das Geschäft sinnvoll sind, damit diese rechtzeitig implementiert und im laufenden Betrieb getestet werden können.